這樣也行!惡意程式逛小甜甜布蘭妮的 IG 等候攻擊指令

惡意程式和防毒軟體玩躲貓貓不稀奇,但跑到藝人社交帳號去就稀奇了。根據防毒公司 Eset 研究員的報告,駭客運用在小甜甜布蘭妮留下特定內容的留言,指揮旗下惡意程式下一步指令。

Eset 的報告指出俄國 APT 駭客集團 Turla,運用偽裝為防護電腦的 Firefox 套件,實際上是惡意程式,侵入安裝套件的電腦,進而控制感染的電腦。該套件不直接在執行的程式碼寫出要聯繫的中央指揮所位置,而是讀取特定的小甜甜布蘭妮官方 Istatgram 留言。由於 Turla 未指名他們指揮中心的位置,變得非常難以追查 Turla 集團來源。

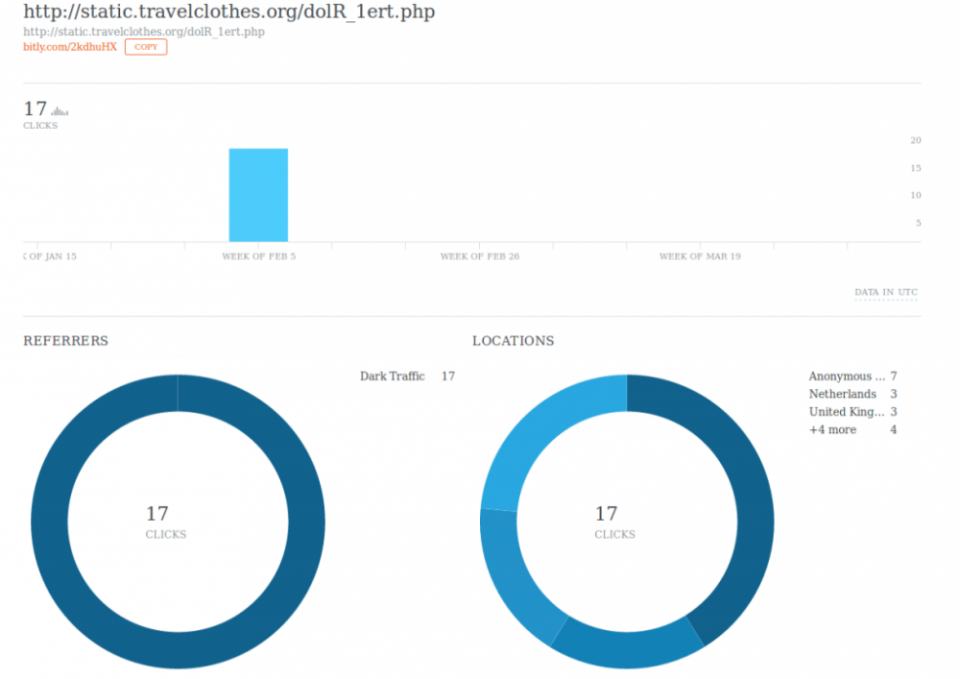

一般惡意程式常透過 bit.ly 縮網址在惡意程式中隱藏真正的指揮中心,但 Turla 放在小甜甜 IG 的字串,還得經過 regular expression 搜尋「?:\u200d?:#|@\w」,再經過加密 hash 運算,如果算出來是 183,得到的 bit.ly 縮網址才會指向指揮中心,依據指揮中心的指示進行下一步行動。

如今 Firefox 瀏覽器已經修改架構,因此 Turla 的套件已經無法運作。但可以預期當 Turla 的新版本惡意程式出來,將跟以往的版本相差很大。

You’ll never guess where Russian spies are hiding their control servers

Turla’s watering hole campaign: An updated Firefox extension abusing Instagram

Russian malware communicates by leaving comments in Britney Spears’s Instagram account

Yahoo奇摩新聞

Yahoo奇摩新聞