今天登場!Google「Passkeys」成預設登入選項,免密碼速度快40%

Google今(2023)年5月推出「密碼金鑰(Passkeys)」的登入方式,根據官方最新說法,從今(11)日開始將把密碼金鑰作為登入Google 帳戶的預設選項,此登入方式將比傳統密碼快上40%。

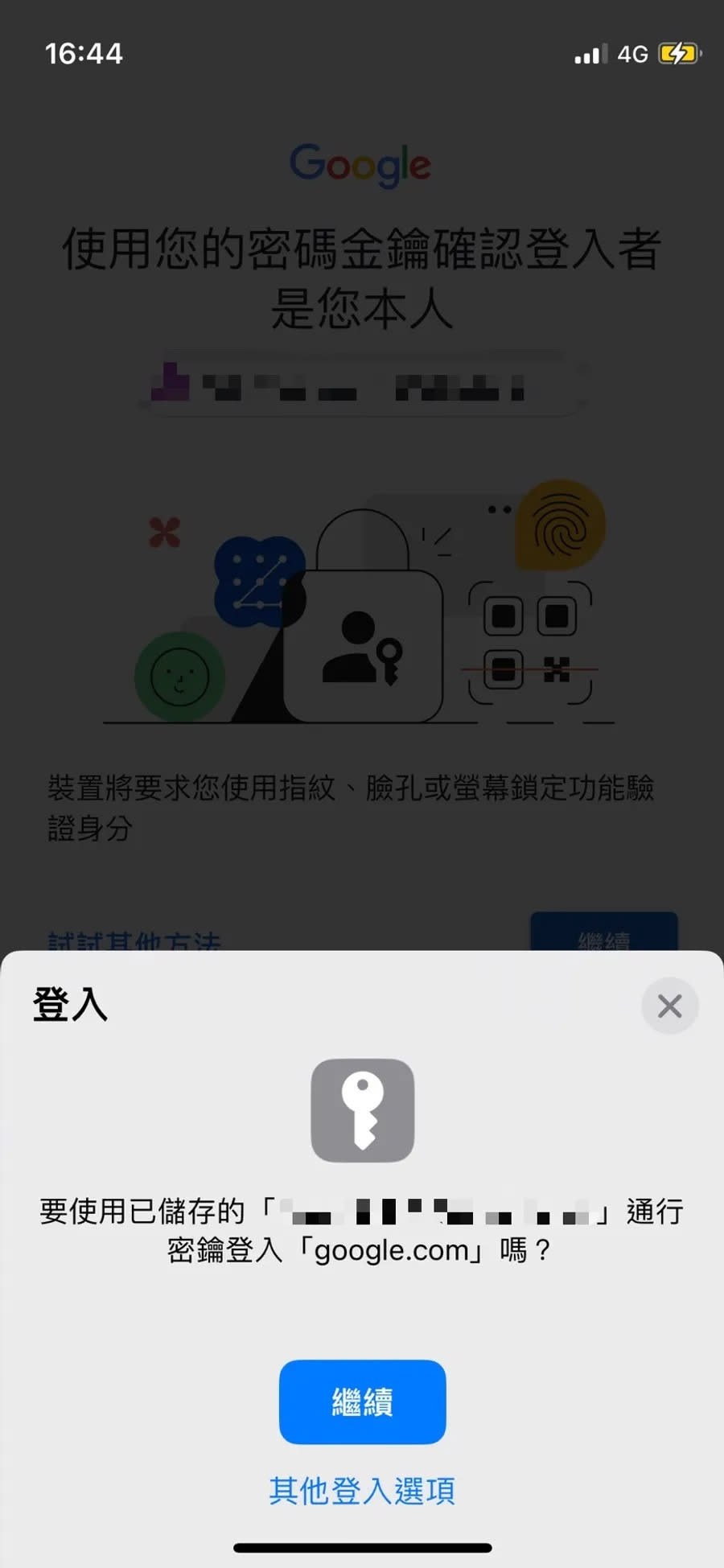

Google表示,用戶對於密碼金鑰的迴響正面,因此決定讓此種方式成為Google個人帳號的預設選項,也就是說,用戶下次登入Google帳號時,會出現對話框,要求用戶建立和使用密碼金鑰,藉此簡化登入流程。

不過Google也說,用戶需要一段時間才會熟悉新技術,因此傳統密碼登入方式仍會保留,用戶可以在Google帳號設定中的「安全性」選擇關閉「僅在必要時才輸入密碼」,暫停使用Passkeys。

使用無密碼除了加速登入速度,還有哪些好處?為何蘋果、微軟也支持無密碼登入呢?以下為2022年報導。

為支持FIDO(Fast IDentity Online)聯盟與全球資訊網協會(World Wide Web Consortium,又稱W3C理事會)提出的無密碼登入標準,搜尋引擎巨頭Google宣布,將在目前主流作業系統Android與瀏覽器Chrome上提供Passkeys(萬能鑰匙)功能,代表使用者不再需要輸入密碼,可直接利用手機驗證解鎖進行登入。

引入點對點加密技術,不用密碼也可安全快速登入

Google指出,比起輸入密碼與進行二次身分驗證,以FIDO標準為基礎的Passkeys更加安全,因為其無法被重複使用,不會洩露伺服器資料,還能防止用戶受到網路釣魚的攻擊。此外,Passkeys也會進行自動備份,同步至雲端與密碼管理員(Password Manager),避免裝置遺失時無法登入,用戶亦可以利用手機中的Passkeys,登入附近其他裝置的應用程式與網頁。

Passkeys的原理為點到點加密(end-to-end encrypted),故所有的備份密碼與資料都是以加密形式上傳,僅有用戶可以在自己的設備上查看。此機制不僅保護Passkeys免於受到透過Google所進行的攻擊,就算是內部惡意攻擊者也無法竊取這些私人資料,可說是提高了系統的安全性。

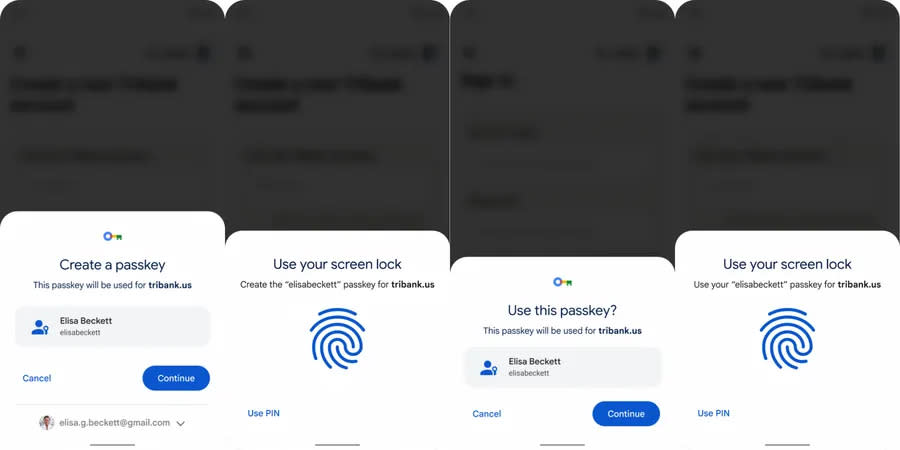

在網頁中建立Passkeys的方式非常簡單,用戶首先需要確認帳戶資訊,並在提示出現時(如下圖),使用指紋、人臉辨識或PIN碼等進行螢幕解鎖,登入時也是按照上述相同步驟。由於這些解鎖螢幕的方式簡便又快速,其恢復機制(指輸入錯誤後,清除重新再輸入的循環)也可預防暴力猜測,如果出現連續驗證錯誤,該系統就會自動關閉。

本次也提供支援跨裝置服務,若使用者想利用Passkeys登入電腦,可直接掃描網頁上的QR Code。而Passkeys也在不同平台與瀏覽器提供統一的體驗,舉例來說,Android用戶可以在Mac上使用Safari登入網站;Windows的Chrome用戶則能使用iOS系統的手機執行驗證登入。

除了針對使用者的功能,Google也為開發者提供標準WebAuthn API(Web Authentication Application Programming Interface,允許使用者透過行動裝置、生物辨識或安全金鑰登入的標準,為FIDO 2.0的新機制),讓開發者可以在Chrome網頁中為用戶建立Passkeys驗證系統。對此,官方開放他們註冊Google Play服務測試版,以及Chrome Canary(開發人員專用瀏覽器版本),以進行建置與測試。

以上更新預計會在今年稍晚於穩定版推出,之後官方希望加入原生Android應用程式的API,讓開發者可以在App中建立Passkeys,其用戶亦可選擇使用萬能鑰匙或密碼登入,其最終目的是讓所有人漸漸習慣使用Passkeys,並創造一個不會因忘記或洩露密碼而困擾的美好未來。

解決資料洩露、密碼重複,FIDO提無密碼認證

根據研究團隊Digital Shadows Photon Research的針對暗網(Dark Web,指搜尋引擎無法查到的網站)的調查,自2018到2020年,被盜用的帳戶與密碼增加了300%,共有150億份相關機密資料遭到洩露。美國軟體公司SecureLink在2022年發布的「網路安全與第三方遠端訪問風險」報告也指出,有54%的安全問題是由冒充或竊取身份所引起。

且根據資訊技術公司SpyCloud的2022年度個資外洩報告,在分析17億個帳戶資料後,發現有64%的用戶仍在不同帳號中,使用已暴露帳戶的相同密碼。也就是說,密碼不再是一道強而有力的防線,而且在一次管理不同網站帳戶的情況下,用戶實在難以避免使用重複密碼。

為了解決這個痛點,FIDO標準就此誕生,旨在將用戶的生物特徵(人臉、指紋等)註冊成一組鑰匙,而每個人只要握有自己的鑰匙,就能在各大網站與應用程式中暢通無阻。最初的FIDO 1.0 注重硬體金鑰載具、無密碼認證、本機認證機制,後來升級為FIDO 2.0後,允許瀏覽器進行金鑰註冊與驗證,使用金鑰載具與行動驗證App實現多重驗證標準。

「無密碼驗證」也因此受到各個企業矚目,對一般使用者來說,不僅改善使用者體驗,也能降低網路釣魚、資料洩露風險;而對於企業來說,引入Passkeys可以加強安全性,防止駭客進入內部系統竊許重要資訊。

國際市場研究團隊ResearchAndMarkets預估,無密碼身分驗證的市場價值將從2021年的127.9億美元,上升到2030年的536.4億美元,2022到2030年的複合年均成長率(CAGR)可達16.7%。團隊推測,隨著電子產品的普及,人們開始關注安全性需求以及資料外流問題,可能是市場成長的主要原因。

蘋果、微軟積極跟上趨勢,準備好走向無密碼時代

在本年(2022)五月,蘋果(Apple)、Google與微軟(Microsoft)等眾多企業紛紛表示支持FIDO聯盟與W3C理事會提出的通用無密碼登入標準(common passwordless sign-in standard),希望向消費者提供一致、安全、簡單易操作,無須輸入密碼的系統。

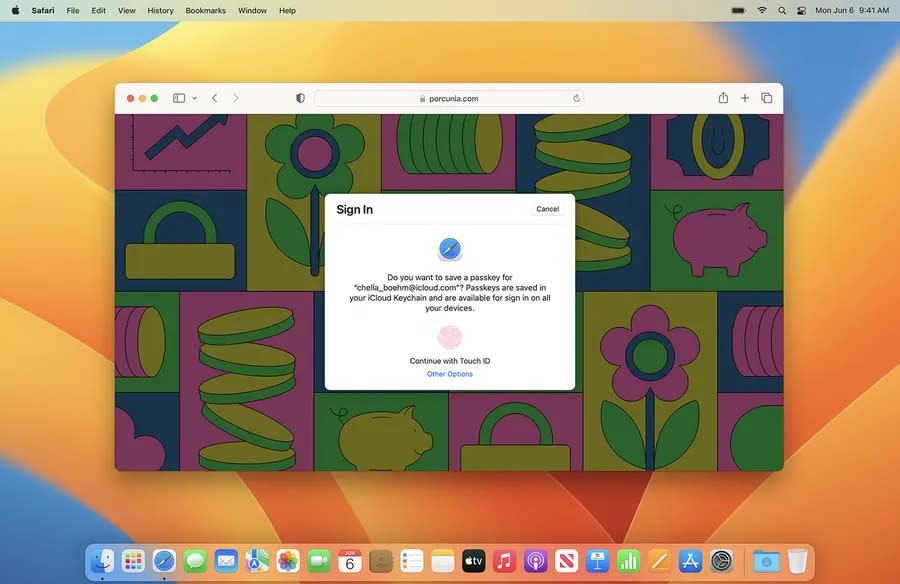

稍早,蘋果也在於WWDC 2022開發者大會中宣布引進Passkeys功能,透過Face ID或Touch ID進行生物認證後,取得一組存放在使用者端的私鑰,而iCloud也可以幫忙同步不同裝置上的鑰匙,用戶只需要透過生物特徵辨識就能進行登入。且蘋果也採用點對點加密,故除了本人以外皆無法取得Passkeys,此功能目前已在iOS 16、iPadOS 16與macOS 13上路。

目前,微軟也在測試無密碼驗證機制,Windows Hello企業版不僅提供生物辨識與PIN碼驗證,也結合企業身份辨識服務Azure Active Directory(Azure AD),設計出一套利用數位簽證與加密技術進行驗證的機制。而Microsoft Authenticator(微軟身份驗證器)也有提供生物辨識、加入Azure AD,不過它還允許使用者選擇手機號碼或身分驗證App方式進行認證。

除科技巨頭紛紛投入無密碼驗證,美國身份和訪問權限管理公司Okta提供一種名為Okta FastPass的身分驗證模式,讓使用者將自己的裝置登記到其通用目錄(Universal Directory),如此一來,用戶無須密碼也可以直接登入雲端或企業內部的App。

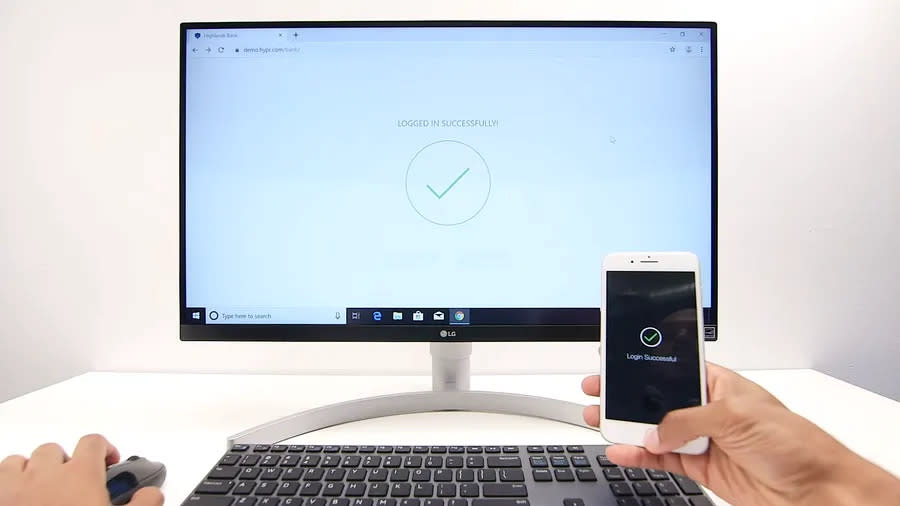

另一間無密碼身分驗證的供應商Hypr則是提供多重身份驗證(Multi-Factor Authentication,MFA)方案,若第三方企業或平台(如Windows、MacOS、Linux等)有與Hypr合作,建立MFA系統,獲得授權的使用者即可直接利用手機進行無密碼認證。

儘管加強個資保護是未來不可避免的趨勢,但許多網站、App供應商,或是開發者可能也會為了穩定系統安全性、提供更完善的無密碼認證,而面臨更多技術或營運上的壓力。對於企業與消費者來說,是否能夠快速跟上並適應新時代的資安措施,會是往後無密碼認證發展的關鍵。

資料來源:9to5Google、Neowin、VentureBeat、Android Developers Blog、Google Security Blog、VentureBeat、TWCA

責任編輯:錢玉紘

更多報導

蘋果、微軟、谷哥三大巨頭共同打造無密碼時代,擴大支援FIDO加速無密碼登入時程

七成銀行都是客戶!FinTech大廠偉康科技進軍「身分認證」,搶製造業轉型商機

Yahoo奇摩新聞

Yahoo奇摩新聞